摘要:DeepSeek通过一系列独特的安全设计策略实现了快速“破圈”。其成功的关键在于高效的数据处理、强大的算法优化以及精准的用户需求洞察。DeepSeek的安全设计策略确保了数据的完整性和隐私保护,同时优化了用户体验,使其在竞争激烈的市场中脱颖而出。更多细节和深度解析有待进一步探索。

本文目录导读:

DeepSeek一夜“破圈”之旅:安全设计解析策略

在这个数字化高速发展的时代,DeepSeek以其独特的技术和卓越的性能,在一夜间成功“破圈”,吸引了众多用户的关注,本文将深入探讨DeepSeek如何实现这一壮举,并对其安全设计解析策略进行详细分析。

DeepSeek的“破圈”之路

DeepSeek之所以能在短时间内获得广泛关注,主要得益于其强大的技术实力和卓越的产品体验,其成功的原因可以归结为以下几点:

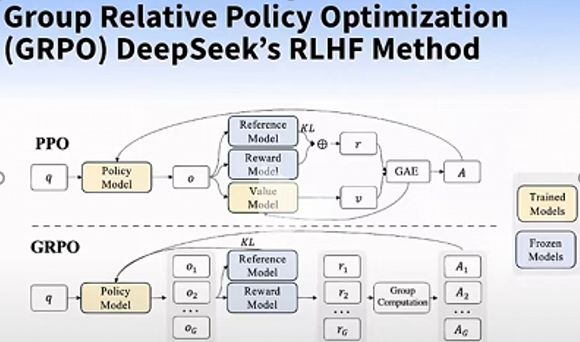

1、技术创新:DeepSeek凭借先进的算法和强大的数据处理能力,为用户提供高效、精准的搜索体验。

2、用户友好:DeepSeek拥有简洁明了的界面设计,使得用户能够轻松上手,快速完成搜索任务。

3、营销推广:DeepSeek在社交媒体、网络广告等渠道进行了广泛宣传,提高了品牌知名度。

4、口碑传播:通过用户的使用体验,DeepSeek获得了良好的口碑,进一步推动了用户数量的增长。

DeepSeek安全设计解析策略

在信息化时代,数据安全显得尤为重要,DeepSeek在安全设计方面下足了功夫,其安全设计解析策略主要包括以下几个方面:

1、数据保护:DeepSeek采用先进的加密技术,对用户数据进行严格保护,防止数据泄露,建立数据备份机制,确保数据的安全性。

2、访问控制:DeepSeek实施严格的访问控制策略,对不同用户赋予不同的权限,防止未经授权的访问和操作。

3、风险评估与预防:DeepSeek定期进行安全风险评估,识别潜在的安全风险,并采取相应的预防措施进行防范。

4、安全更新与升级:DeepSeek保持与最新安全技术同步,定期更新和升级系统,以应对不断变化的网络安全环境。

5、监控与应急响应:DeepSeek建立全面的监控系统,实时监测系统的安全状况,一旦发现异常,立即启动应急响应机制,确保系统的安全稳定运行。

DeepSeek安全设计详解

为了更好地了解DeepSeek的安全设计策略,我们从以下几个方面进行深入剖析:

1、加密技术的应用:DeepSeek采用先进的加密技术,如AES、RSA等,对用户数据进行加密处理,确保数据在传输和存储过程中的安全。

2、访问控制策略的实现:DeepSeek通过角色权限管理、身份验证等方式,实现访问控制策略,只有经过授权的用户才能访问和操作系统,有效防止未经授权的访问和操作。

3、安全风险评估与预防的具体措施:DeepSeek定期进行安全漏洞扫描、风险评估等,识别潜在的安全风险,针对识别出的风险,采取相应措施进行防范,如修复漏洞、加强安全防护等。

4、系统更新与升级的重要性:随着网络安全环境的变化,新的安全威胁和漏洞不断出现,DeepSeek保持与最新安全技术同步,定期更新和升级系统,以应对新的安全挑战。

5、监控与应急响应机制的操作流程:DeepSeek建立全面的监控系统,实时监测系统的安全状况,一旦发现异常,立即启动应急响应机制,包括通知相关人员、分析事件原因、采取应对措施等,确保系统的安全稳定运行。

DeepSeek凭借先进的技术实力、用户友好的界面设计以及广泛的市场宣传,成功实现了“破圈”,在安全设计方面,DeepSeek采用先进的加密技术、实施严格的访问控制策略、定期进行风险评估与预防、保持系统更新与升级以及建立监控与应急响应机制等措施,确保用户数据的安全,DeepSeek将继续加强安全设计,为用户提供更加安全、高效的搜索体验。

蜀ICP备2023027695号-1

蜀ICP备2023027695号-1 蜀ICP备2023027695号-1

蜀ICP备2023027695号-1

还没有评论,来说两句吧...